Même si en rédigeant ces lignes la France est en train de jouer contre l’Argentine, je ne veux pas parler de Messi, ni du Messie (dont on aurait bien besoin à 1-2 maintenant). Je parle bien du système d’information, le SI.

Il y a une quinzaine d’année, quand je rédigeais des politiques de sécurité du système d’information (PSSI), il n’était pas trop difficile de définir avec l’aide de la DSI, les éléments qui composaient le système d’information. Rédigées sur les modèles de l’ANSSI ou en se calquant sur l’ISO 27002, on trouvait au centre le mainframe et/ou les serveurs de fichiers et d’applications, puis les postes de travail utilisateur, enfin les équipements du réseau interne et ceux permettant les connexions vers l’extérieur de l’entreprise, transferts de fichiers, X25, RNIS et bientôt l’internet. (Mais si le Messie est là, égalité 2-2).

L’ouverture du SI vers l’extérieur

Internet a permis par la suite le développement des services externalisés en mode SaaS. Gestion du personnel, paie, comptabilité, et de nombreux services de support. A cette époque, les services et les données traitées à l’extérieur n’étaient pas directement considérées comme faisant partie du SI et l’on parlait plutôt de qualité de service (QS) dans les contrats des prestataires. (Non ! Mais si, 3-2).

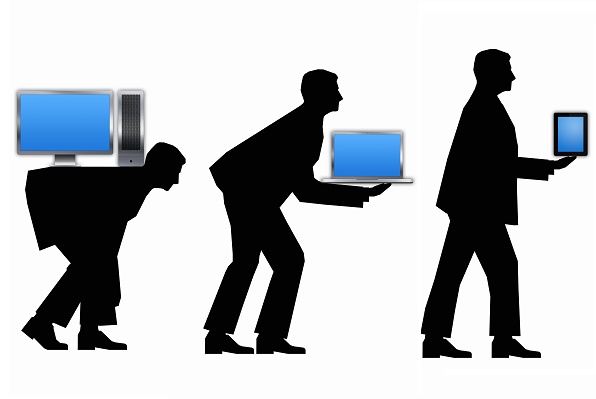

Ensuite, le SI est devenu mobile avec l’arrivée des ordinateurs portables et les connexions à distance qui ont nécessité le développement de liaisons sécurisées VPN et de l’authentification forte. Pour certains secteurs d’activité, banques, grande distribution et vente à distance, la protection des données cartes bancaires a nécessité une attention particulière, largement documentée par les standard PCI DSS des grands réseaux internationaux. (Mais où est Messi, 4-2).

Le flou du nuage

Et les choses se sont accélérées pour le RSSI avec tous les équipements mobiles des collaborateurs, tablettes et smartphones sur lesquelles transitent de nombreuses données du système d’information. Les services cloud, ceux des GAFAM comme ceux régaliens, ont vu le SI s’externaliser vers des prestataires prenant en main le cycle de vie de ces données (sauvegardes, chiffrement, etc.), avec une perte notable de la maîtrise du SI par les équipes internes.

Entre temps, le pilotage de nombreuses lignes de production industrielles est passé sous des systèmes d’exploitation grand public, parfois reliés au SI d’entreprise avec plus ou moins de sécurité. De leur côté, des applications d’entreprises ont été développées pour les smartphones, les apps, permettant au client d’interagir en direct avec son compte.

Le temps et l’espace du SI ont changé progressivement mais très rapidement dans les cinq dernières années. Pour le RSSI, les fondamentaux que sont la confidentialité, l’intégrité, la disponibilité et la traçabilité doivent être adaptées à ces nouveaux environnements sachant que dans le même temps, les agresseurs voient les surfaces d’attaque se multiplier, certaines beaucoup moins sécurisées que d’autres. Ces surfaces étant communicantes, les risques sont multipliés, une partie du SI pouvant être attaquée via une autre partie du SI.

Pour couronner le tout, non seulement le SI est mobile mais il est devenu agile. Les méthodes de développement et de mise en production traditionnelles telles qu’ITIL sont remises en question avec les approches Agile et DevOps. En face, le RSSI relève le gant avec le Security By Design, et les DevSecOps ou SecDevOps.

L’ombre du SI

Mais le SI traditionnel n’est plus que l’ombre de lui-même lorsque le RSSI et le DSI découvrent qu’il n’est pas ce qu’ils croyaient. Le Shadow IT, c’est l’ensemble des moyens informatiques (réseaux ou applications) qui sont utilisés à l’insu des services approuvés et connus de la DSI. Une récente étude menée par Symantec et le CESIN a montré que, loin de l’estimation moyenne d’applications Cloud connues par entreprise de 30 à 40, le rapport révèle une moyenne de 1700 CloudApps véritablement utilisées par entreprise. L’inventaire réalisé dénombre 287 solutions connues ou inconnues recensées par l’entreprise pour le minimum, et 5945 au maximum.

Le SI étendu est maintenant notre environnement au quotidien pour beaucoup d’entreprises ou collectivités locales. Smart cities, immeubles intelligents, voitures autonomes, montres ou chaussures connectées, notre environnement génère en permanence des données qui vont alimenter des SI pour nous faciliter la vie ou enrichir ceux qui les manipulent.

On comprend rapidement qu’on ne peut bien protéger que ce que l’on connait et que ces services connus ou non connus de l’entreprise ouvrent des brèches importantes sur la protection du SI. La route est longue et semée d’embuches, mais l’important c’est de gagner (4-3).

Quelques conseils utiles :

- Recenser l’existant stable du SI de l’entreprise comme on l’a toujours fait ;

- Interroger les métiers, par exemple dans le cadre d’un PCA ou suite à l’étude de mise en conformité au RGPD, pour identifier toutes leurs applications ;

- Identifier tous les services externalisés, via les contrats et le cas échéant en utilisant des services de découverte de flux de pare-feux ou de proxies.

Liens utiles :

- Rapport Shadow IT FRANCE 2017, Symantec / CESIN

- ANSSI : Intégrer la sécurité numérique dans une démarche Agile