Le 2 octobre, au Cyberéco du Campus Cyber, un atelier F24/FACT24 a immergé les participants dans une attaque par rançongiciel un vendredi soir. De la levée de doutes à la cellule de crise, l’alerte multicanale et le pilotage centralisé ont fait la démonstration.

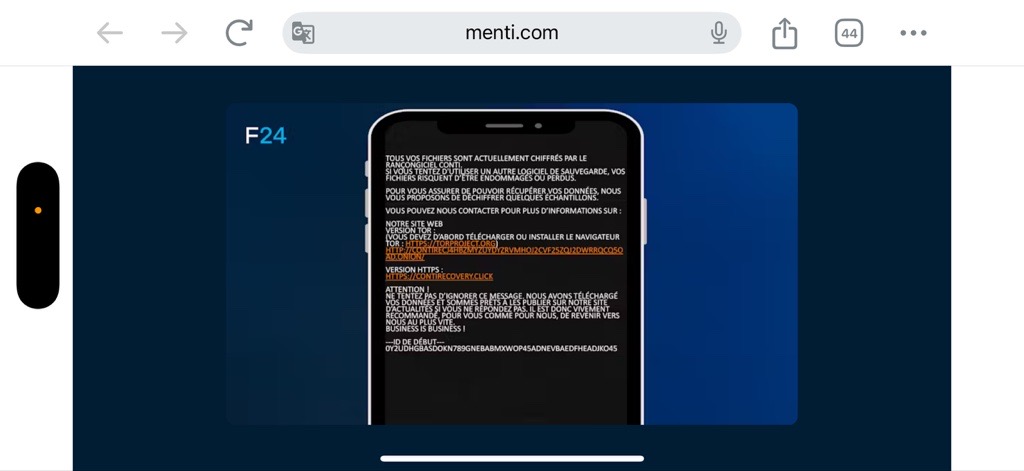

Vendredi, 21 h 15. Les open spaces de l’entreprise se vident quand une notification claque comme une gifle : fichiers chiffrés, données exfiltrées, menace de publication. « Business is business », lancent les assaillants. Le SMS remonte au RSSI (Responsable Sécurité des Systèmes d’Information). Le silence se densifie, l’exercice commence et, avec lui la mécanique très réelle d’une crise où chaque minute pèse. Loin du jeu de rôle et des cartons plume, l’atelier installe d’emblée un réalisme opérationnel. “L’idée n’est pas de faire du théâtre, mais de montrer comment un vrai outil de gestion de crise se déploie”, pose Arnaud Sraka, PDG de F24 France. À ses côtés, Maxence Bonnet, responsable clientèle, orchestre la démonstration et ramasse les consentements : numéros, profils, disponibilités. “Laissez le téléphone en sonnerie. On veut que vous ressentiez ce que c’est d’être happé par une alerte au pire moment”, prévient Maxence Bonnet. F24 et sa plateforme SaaS (Software as a Service) FACT24, souveraine en Europe, outille déjà plus de 5 500 clients. L’ancrage est clair : nous ne touchons pas un simulateur mais la même chaîne d’outils que déploient Total, Safran ou les centres hospitaliers pour un plan blanc.

Lever le doute, gagner du temps

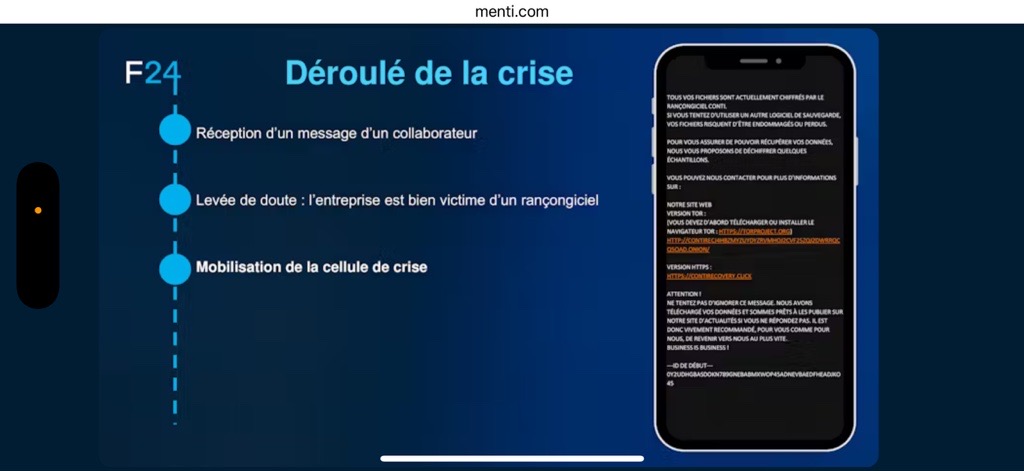

Le premier réflexe n’est pas héroïque, il est méthodique. Avant d’appuyer sur un PCA (plan de continuité d’activité), on vérifie que l’incident est avéré. “On commence par vérifier que l’incident est bien réel”, insiste Arnaud Sraka. FACT24 ENS+ (Emergency Notification System) expédie en salve SMS et appels vers les personnes d’astreinte, messages adaptés au canal, réponses attendues en quelques touches. Les retours horodatés s’agrègent et peuvent être corrigés par les répondants pour refléter l’évolution du terrain. “L’intérêt est d’appuyer une décision sur des données fraîches et traçables, pas sur une intuition”, martèle Arnaud Sraka. En cinq minutes, la plateforme montre que plusieurs équipes découvrent le même écran verrouillé, le même message “Business is Business”. La levée de doutes est concluante, l’incident, lui, confirmé. La transition se fait naturellement, du soupçon à l’action.

Mobiliser sans dispersion

Dès la confirmation, il faut rassembler la cellule de crise, un soir où personne ne s’y attend. Un scénario qui ne surprend guère Fact24 : les groupes sont déjà préconfigurés (direction générale, SOC – Security Operation Center, réseau, communication) et calendriers d’astreinte synchronisés par API avec le SIRH (système d’information des ressources humaines) ou via imports planifiés cadrent la mobilisation. Le message s’envoie, court et sans ambiguïté : rejoindre immédiatement la cellule. “WhatsApp dépanne, mais ce n’est pas un outil de crise”, glisse Maxence Bonnet, rappelant que l’appli FACT24 peut pousser l’alerte par mail, SMS, appel vocal et, pour les profils critiques consentants, forcer la sonnerie même en mode avion. Chaque destinataire répond dans un délai, de cinq, quinze, trente minutes et le tableau de bord se colore par créneaux et compétences. L’effet de seuil opère : la dispersion potentielle des débuts se condense en capacité opérationnelle, sans messages épars ni fils parallèles.

Passer en cellule de crise… sans salle

La bascule ne requiert pas de war room capitonnée mais seulement un navigateur, une tablette et de la 4G. FACT24 CIM (Crisis & Incident Management) gestion des crises et incidents devient la salle de crise. Description d’incidents, mains courantes, check-lists contextualisées ransomware, cartographie des sites touchés, tout converge vers une interface unique. Le directeur de crise attribue des tâches avec échéance et priorité. Quant aux partenaires externes (assureurs, ANSSI, CNIL), ils reçoivent des liens d’action limités à leur périmètre, sans ouvrir le coffre entier. « Si la tâche n’est pas réalisée à temps, la ligne passe au rouge et une notification est renvoyée”, souligne Maxence Bonnet. La transition ici est cognitive : on quitte la conversation dispersée pour un théâtre d’opérations où l’état d’avancement pilote les décisions et non l’inverse.

Continuité quand tout tremble

Reste l’angoisse sourde des crises majeures : que faire si l’infrastructure interne est au tapis. C’est précisément le pari d’un SaaS en redondance. FACT24 revendique des SLA (Service Level Agreement) de 99,99 % pour l’alerte et 99,95 % pour le pilotage, grâce à des datacenters européens. Toute la documentation critique vit hors du SI compromis et reste accessible pour maintenir le cap. Pour des environnements ultrasensibles, une option on-premise hébergée chez le client existe, au prix d’une souplesse moindre. La transition technique devient juridique et RH avec la collecte volontaire des coordonnées personnelles, la segmentation d’accès par rôle ou encore le gel des synchronisations si un système amont est suspect, de façon à conserver une base “propre” pendant la tempête.

Clore, capitaliser, durcir

Quand la pression redescend, l’incident est officiellement clos. Commence alors le retour d’expérience, à chaud puis à froid, alimenté par les actions, les délais, les changements d’avis. « Mettre un outil de crise en place oblige à structurer avant la tempête”, conclut Arnaud Sraka. Dans la salle, un participant condense l’esprit de la méthode en une phrase qui résonne comme une maxime opérationnelle : “Centraliser, mesurer, tracer. Quand ça sonne, on n’a plus le temps d’improviser”. C’est peut-être la meilleure transition de la soirée, celle qui relie l’exercice au réel. Après l’émotion, la méthode vient l’endurance. Le jour où la bannière « Business is business » s’impose à l’écran, mieux vaut pour l’entreprise qu’elle sache en faire malgré la crise.

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique