[EXCLUSIF] Les cybercriminels font évoluer leurs stratégies afin de cibler vos collaborateurs plutôt que votre infrastructure. Cette tendance concerne particulièrement les attaques BEC (Business Email Compromise – attaques de la messagerie d’entreprise), qui ont récemment connu une augmentation de 45 % (entre le troisième et le quatrième trimestre 2016 selon une étude Proofpoint). Deux tiers de ces attaques usurpaient le domaine d’adresse électronique de leurs victimes, de sorte que les emails frauduleux présentaient le même domaine que celui de l’entreprise visée.

Charles Rami, Manager Sales Engineering, Proofpoint

Cette tendance d’exploitation du facteur humain s’accélère et les hackers multiplient désormais les attaques générées par les clics des utilisateurs plutôt que par des programmes malveillants, conduisant les victimes à exécuter elles-mêmes les attaques.

Souvent très ciblées, les attaques BEC ont coûté plus de cinq milliards de dollars aux entreprises, selon le FBI, entre octobre 2013 et décembre 2016. Les attaques BEC se développent de manière exponentielle parce qu’elles ne coûtent pas cher à mettre en œuvre et rapportent beaucoup d’argent aux commanditaires. Leur objectif est d’amener la victime, par la ruse, à envoyer de l’argent ou des informations sensibles. Ces menaces changent d’approche constamment pour atteindre leur but, ce qui les rend difficilement détectables parmi les emails professionnels légitimes.

Les techniques d’attaque BEC exploitent différents outils tels que les usurpations de domaine d’adresse électronique ou de nom d’expéditeur, de domaines inscrits par des tiers ou encore les usurpations de domaine d’adresse électronique d’un partenaire. Les informations recherchées et les actions demandées peuvent aller du virement bancaire au vol d’informations fiscales ou de propriété intellectuelle, en passant par le dénigrement de marque, et j’en passe. En analysant les mécanismes d’attaques BEC, il ressort quatre personnalités types fréquemment utilisées par les cybercriminels pour pousser leur victime à agir : l’autoritaire, le sociable, le trompeur et le digne de confiance.

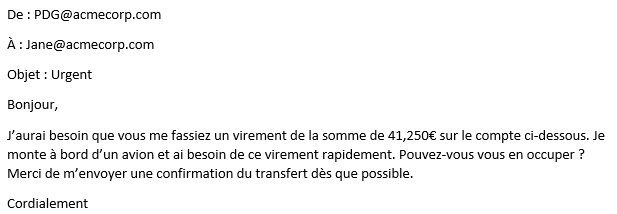

L’autoritaire

Le hacker autoritaire se fait passer pour un membre de la direction ou pour un partenaire commercial et cible une personne moins haut placée dans la hiérarchie, tel qu’un assistant comptable. La tactique consiste à jouer sur la soi-disant position hiérarchique pour intimider la victime et la pousser à envoyer immédiatement de l’argent ou des données en l’empêchant de se poser des questions. L’autoritaire évitera tout dialogue en recherchant les moments où la personne dont il usurpe l’identité est injoignable, pendant ses congés ou si elle doit intervenir dans une conférence, par exemple. Il pourra écrire : « Je suis sur le point d’embarquer, je ne pourrai pas vous répondre ». Pour être plus crédibles, les attaques BEC exploitant la tactique autoritaire évoquent souvent des détails extrêmement précis pour tromper un employé crédule et lui faire commettre une coûteuse erreur.

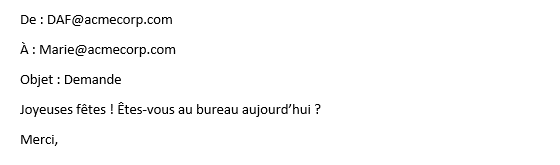

Le sociable

À l’opposé de l’autoritaire, le sociable cherche à gagner la confiance de sa victime en établissant un dialogue. Le cybercriminel engagera parfois la conversation en posant une question innocente comme « Êtes-vous dans les locaux ? ». Quand la victime répond et est entraînée dans la conversation, le hacker lui demande de réaliser un virement ou de lui envoyer des informations sensibles. Il envoie ensuite des messages de suivi ou une demande de confirmation pour vérifier que tout est fait, et laisser sa victime dans le doute.

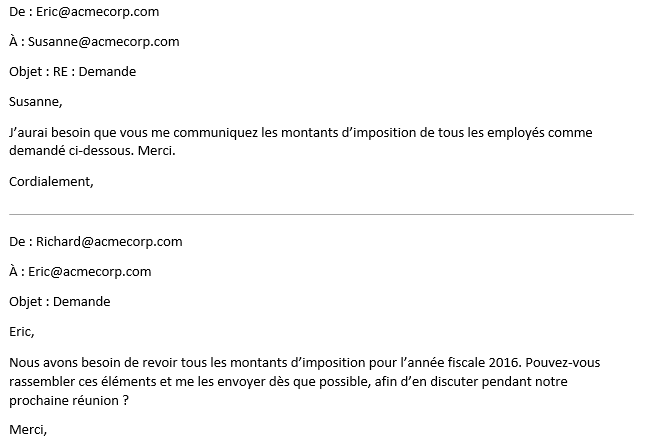

Le trompeur

Le trompeur utilise une fausse série d’emails pour paraître crédible et tromper sa victime. Il se réfère à un faux échange par email, avec des interactions réalistes qui viennent appuyer sa demande. Par exemple : « Conformément aux instructions formulées ci-dessous par notre Directeur Financier, merci de verser la somme sur le compte… » Cette arnaque suscite une réaction émotionnelle et incite la victime à faire ce qui lui est demandé.

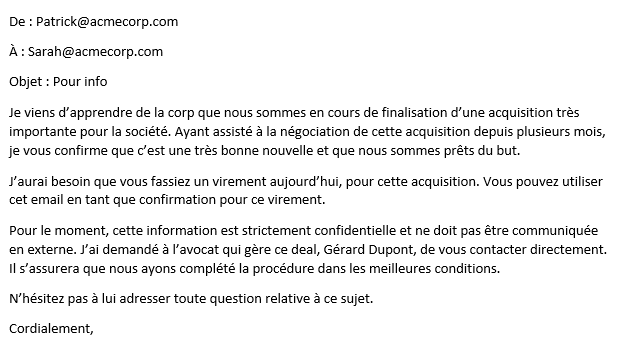

Le digne de confiance

Sur le même principe que le trompeur, le digne de confiance cherche à ajouter une notion de fiabilité à son arnaque. Cette tactique BEC introduit des échanges d’emails supplémentaires, ou d’autres canaux de communication comme un appel téléphonique pour renforcer l’aspect crédible. Par exemple, dans le cas de ce message malveillant : « notre avocat vous communiquera prochainement les informations de paiement », la victime reçoit ensuite un appel téléphonique du soi-disant avocat. Cette crédibilité complique davantage la tâche des équipes en charge de la sécurité ou de la gestion des messageries, et qui doivent repérer une attaque BEC parmi des messages légitimes.

Stoppez ces attaques BEC avant qu’il ne soit trop tard !

Les technologies évoluent constamment et les hackers BEC modifient leurs approches pour tromper leurs victimes et se faire envoyer de l’argent ou des données. Il est impératif d’adopter une approche pluridimensionnelle pour déjouer ces menaces. Munissez-vous d’outils qui peuvent identifier, autoriser, configurer et authentifier l’ensemble du trafic de messagerie légitime, permettant ainsi aux équipes de sécurité d’implémenter des stratégies visant à bloquer toute utilisation abusive de leurs domaines.

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique