Des pirates informatiques encapuchonnés, des cybercriminels qui échappent au radar des autorités, des réseaux malfaisants où tous les vices sont permis… voici l’image la plus courante que vous trouverez au sujet du darkweb. Mais au-delà des clichés se trouvent plusieurs réseaux hétérogènes et différentes communautés de hackers dont les intérêts ne peuvent être rangés de manière manichéenne. C’est ce que les entreprises commencent à comprendre, gardant un œil sur le darkweb pour renforcer leur propre cybersécurité.

Au coeur du centre de commandement de la IBM X-Force Research à Cambridge qui simule des cyberattaques en situation réelle en utilisant des malwares, ransomwares et autres outils malveillants directement trouvés sur le darkweb (Crédits John Mottern / Feature Photo Service for IBM)

Il est vrai que les crimes et délits commis par l’intermédiaire du darkweb sont dans le collimateur. Le 23 septembre dernier par exemple, le FBI et Europol ont annoncé avoir arrêté plus de 179 dealers sur la toile sombre, opérant dans six pays à travers le monde. Un vaste coup de filet qui a permis de saisir 500 kilos de drogues et 6,5 millions de dollars en espèces et cryptomonnaies.

Le darkweb ne se résume pas à ça et n’est pas réservé exclusivement aux hackers. C’est aussi, nous allons le voir, un outil de veille crucial pour assurer une meilleure cybersécurité des entreprises. Mais pour mieux comprendre cette nuance, il faut revenir aux bases et se rappeler qu’Internet est formé en plusieurs strates.

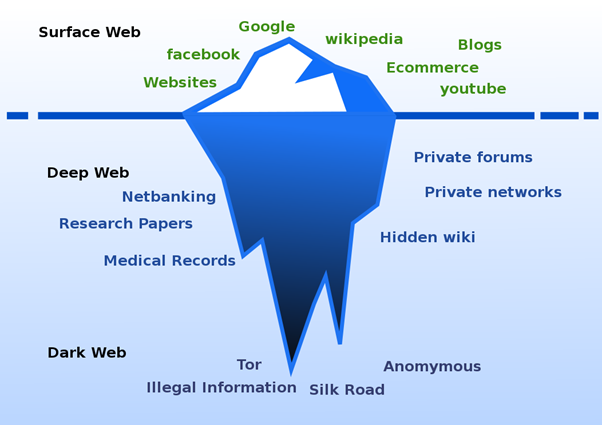

Tout d’abord, le web à la surface représente la partie publique d’Internet, cela correspond donc aux contenus indexés par des moteurs de recherche comme Google et Bing ou bien encore des plateformes et réseaux sociaux comme Facebook et Twitter.

À l’inverse, le deepweb englobe tous les réseaux privés que vous ne trouverez pas avec Google. Ce sont par exemple des forums privés ou encore des espaces prévus par des entreprises pour l’accès à des services en ligne.

À lui seul, le deepweb représente 90% d’Internet. Le web ne peut donc pas être restreint à l’espace visible par le grand public. C’est ce point que Rayna Stamboliyska a voulu aborder dans son ouvrage “La face cachée d’Internet”. L’experte en gestion des risques et des crises en a conclu que la séparation entre web et deepweb n’est pas très pertinente.

La mauvaise réputation du darkweb

Passons au darkweb, qui est une sous-catégorie plus « profonde » du darkweb. Là encore Rayna Stamboliyska s’emploie à nuancer l’image biaisée que l’on a de l’internet caché. Il existe bel et bien un web clandestin où le cybercrime prospère mais une grande partie de sites et de forums ne s’adonnent pas à des pratiques illicites. Il est donc plus courant d’employer le terme « darknet » pour parler des sites malveillants présents sur le darkweb

Pour accéder aux darknets et rester invisible, le réseau parallèle le plus connu est Tor (abréviation de “The Onion Routeur’) car il permet aisément de chiffrer ses données et ainsi camoufler ses échanges, son identité et sa géolocalisation. C’est un outil qui facilite grandement la vie des cybercriminels mais pas que… De nombreux dissidents politiques, journalistes et lanceurs d’alerte à travers le monde ont largement recours à ces moyens pour échapper à la censure et protéger leur vie privée en ligne.

Le trafic d’armes et de drogues, la pédopornographie, le terrorisme et tous les autres réseaux criminels connus à ce jour se sont bel et bien emparés du darkweb. Mais ces organisations n’ont pas pour autant arrêté leurs activités dans l’internet public. Il faut s’en référer aux chiffres pour mesurer l’emprise des réseaux criminels sur cette partie d’Internet.

En 2016, deux chercheurs ont souhaité analyser les sites présents sur Tor pour mesurer à quel point ils sont illicites. Sur les 2723 sites actifs en “.onion”, Daniel Moore et Thomas Rid ont constaté que 15,5% d’entre eux s’adonnaient à la vente de drogues, 12% au blanchiment d’argent, à la contrefaçon de factures ou au commerce de cartes de crédit, 4,4% à la pornographie illlégale et 1,5% à la vente d’armes.

Autre chiffre édifiant : 57% des sites analysés sont illicites. Il reste donc 43% des sites masqués qui sont tout à fait légaux. Une piqûre de rappel qui permet de démystifier encore une fois l’image du darkweb dépeinte dans les médias et la culture populaire.

Même des grandes plateformes comme Facebook sont accessibles sur le Darkweb par le biais de Tor. Pour le journaliste de Wired Andy Greenberg : « Le site le moins anonyme au monde vient juste de rejoindre le réseau le plus anonyme du Web. »

Jérémie Zimmerman, porte-parole de La Quadrature du Net, s’était d’ailleurs opposé en 2013 à l’utilisation abusive du terme darknet dans les médias pour inspirer la peur. Selon lui, certaines entreprises comme Facebook et Google ont favorisé la diffusion de ce discours pour ternir l’image de cette partie du web qui échappe à leur contrôle, et donc à leur ciblage comportemental.

En résumé, le deepweb n’est pas exclusivement dark, loin de là. Il ne correspond ni plus ni moins qu’aux bases de données et contenus non indexés par les moteurs de recherche traditionnels.

Les white hats au secours des entreprises

Sur le darkweb, il y a des méchants mais aussi des justiciers. Ces cracks du code qui combattent le crime virtuel sont appelés des “hackers éthiques” ou bien ‘white hats”, en opposition aux hackers malveillants dits “black hats”. Ce sont des spécialistes de la cybersécurité qui testent les systèmes par prévention, bien avant que les black hats ne puissent en exploiter des failles. Les méthodes sont les mêmes que celles utilisées par les criminels pour pénétrer un système. Mais la grande différence est que les white hats sont autorisés à le faire et sont mêmes parfois récompensés financièrement.

En effet, les entreprises soumettent de plus en plus leurs systèmes à des bug-bounty, ces concours où les hackers doivent dénicher des vulnérabilités pour empocher une récompense. Ces derniers signalent alors les failles aux entreprises pour améliorer leur sécurité et contribuent à un Internet plus sûr pour les internautes.

Une des plus grandes plateformes européennes de bug bounty se nomme Yeswehack. Elle permet de mettre en relation son réseau de 15000 hackers avec de nombreuses entreprises comme Orange, BlaBlaCar, CNP Assurances, Qwant, Dailymotion, Tesla, BMW ou encore la région Île-de-France. Elle travaille aussi avec des petites et moyennes entreprises, moins armées pour faire face aux cyberattaques.

En 2019, la start-up marque une étape dans sa croissance en réalisant 300% d’augmentation de son chiffre d’affaires et en bouclant un tour de table de 4 millions d’euros. Ce succès est aussi en partie dû à l’intérêt porté par les services publics pour la chasse aux bugs. L’année dernière c’est le ministère français des Armées qui annonçait collaborer avec Yeswehack et plus récemment le gouvernement, pour soumettre l’application StopCovid à l’épreuve.

Les organisations ont compris l’importance de mobiliser l’expertise des white hats et sont prêts à y mettre la main au porte-monnaie. Cet été par exemple, Microsoft a annoncé avoir accordé pas moins de 13,7 millions de dollars depuis l’année dernière aux chercheurs qui ont signalé des dysfonctionnements dans ses logiciels.

Une zone grise du darkweb à prendre en compte

Les limites entre les white et black hats sont bien plus floues que l’on ne pense. Nous sommes face à une zone grise où les intérêts des hackeurs ne sont pas clairement identifiables.

Les pirates informatiques red hats par exemple, s’attaques aux cybercriminels pour mettre fin à leurs activités. Il est donc difficile de les cerner, étant donné leur recours à des techniques de piratage comme les virus informatiques, les attaques de type DDoS (connexions simultanées à un service en ligne pour le saturer) ou encore les prises de contrôle d’ordinateur à distance.

Cette partie grisée comprend également des groupes hacktivistes qui agissent uniquement pour une cause et des valeurs. C’est le cas du célèbre collectif Anonymous qui, trois jours après les attaques de Paris, avait annoncé le lancement d’une nouvelle campagne contre l’organisation terroriste Etat islamique.

D’autres hackers sont prêts à se mettre à dos leur propre pays pour faire éclater la vérité. Il y a eu d’abord Julian Assange en 2006, qui créa sur le darkweb le média WikiLeaks pour publier des informations confidentielles. Il est connu pour avoir diffuser des dizaines de milliers de documents classés secrets défense révélant des bavures par l’armée américaine sur le sol irakien et afghan ainsi que divers systèmes d’évasion fiscale attribués à de grandes banques internationales.

Quelques années plus tard, en 2013, arrive Edward Snowden, un ex-agent de la CIA qui a relayé de nombreuses informations sur les programmes de surveillance de masse développés par la NSA (National Security Agency).

Ces hackers défendent la bonne cause. Mais est-ce que leurs pratiques sont acceptables ? Et surtout, qui nous dit qu’un jour ces hactivistes n’en viendront pas à mobiliser leurs compétences informatiques pour nuire ? Ou simplement se faire de l’argent sur le marché noir ? Qualifier un hacker de malveillant ou justicier demeure difficile. Pour le prouver, prenons l’exemple d’un des pirates informatiques les plus célèbres du monde : Kevin Mitnick.

Surnommé “Le Condor”, Kevin Mitnick commence à pirater dès les années 80 et enchaîne les délits. En 1983, il est emprisonné pendant six mois pour avoir obtenu illégalement tous les fichiers du département de la Défense américaine présents sur le réseau Arpanet (ancêtre d’Internet développé par l’armée).

Il s’est ensuite infiltré dans plusieurs systèmes d’information de grandes entreprises mondiales comme Pacific Bell, Fujitsu, Motorola, Nokia et Sun Microsystems. Il a d’ailleurs été le premier hacker à figurer sur la liste des dix fugitifs les plus recherchés du FBI. Il échappera au radar du FBI pendant deux ans avant d’être condamné à cinq ans de prison en 1995.

Aujourd’hui libéré, Mitnick a changé de bord. Ce dernier en a fini avec le piratage et est devenu consultant en sécurité au sein de son cabinet “Mitnick Security”. Parmi ses clients, de grandes sociétés et surtout, le FBI.

Cet exemple illustre parfaitement la facilité avec laquelle les hackers peuvent changer de camp. Mais un hacker grey hat joue souvent sur les deux tableaux puisqu’il sait que ses compétences informatiques valent de l’or. Et souvent, les activités illégales sont celles qui payent le mieux. Difficiles pour eux de ne pas être tentés.

Les entreprises gardent un œil sur le darkweb

Les entreprises de leur côté ont également investi ce réseau caché pour préserver au mieux leur intégrité. En effet, des millions de données dérobées sont revendues chaque jour sur le darknet. Un marché noir plutôt lucratif qui rappelle l’importance pour les entreprises de renforcer leur cyberdéfense et de vérifier si elles n’ont pas fait l’objet d’espionnage économique.

Elles surveillent donc leurs propres données et plus généralement toutes celles qui concernent son périmètre d’activité. L’intérêt étant de repérer les fuites éventuelles chez ses concurrents pour identifier les données les plus convoitées sur le marché noir.

Le marché de la cybersécurité ne cesse d’ailleurs de s’envoler. Selon une étude de Precise Security, il a dépassé les 106 milliards de dollars en 2019 au niveau mondial, soit une hausse de 10,7 % par rapport à l’année précédente. En 2016, il ne pesait alors que 75,5 milliards de dollars.

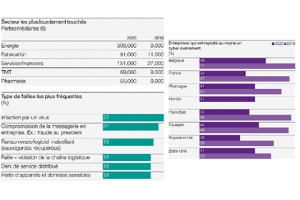

Dans le rapport Hiscox 2020 sur la gestion des cyber-risques, on apprend que les secteurs les plus lourdement touchés sont l’énergie, la fabrication, les services financiers et les TMT (Technologies – Media – Télécommunications). 44% des entreprises de chacun de ces secteurs ont rapporté au moins un incident ou une faille.

Les entreprises ne peuvent plus s’en sortir toutes seules face à l’augmentation constante des cybermenaces. Elles s’entourent donc davantage d’experts en cybersécurité et sollicitent l’aide de boîtes externes spécialisées dans le domaine.

La start-up française CyberAngel par exemple, propose d’analyser du big data pour détecter des vulnérabilités pour le compte d’une entreprise. Des solutions d’intelligence artificielle sont utilisées pour passer à la loupe les profondeurs du web et signaler la survenance d’un risque éventuel ou encore informer son client d’une fuite de données. Avec ces informations, le responsable de la sécurité des systèmes d’information (RSSI) peut mieux prévenir les cyber-risques et saisir les autorités judiciaires compétentes en cas d’infraction.

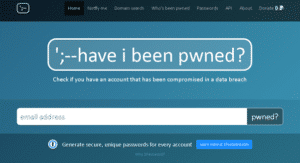

Le site haveibeenpwned permet de savoir si son adresse mail ou son mot de passe ont fuité en ligne.

Cette entreprise à la recherche de signaux faibles n’est pas la seule. On peut citer aussi l’israélien Sixgill et le français Aleph Networks, qui collaborent tous les deux avec la DGSE pour l’aider à mieux surveiller le web non indexé. Car si les brigades de white hats commencent à se former, celles des black hats le sont depuis longtemps. Les entreprises ne peuvent plus sous-estimer la capacité d’innovation des hackers malveillants.

Dans un article 2018, le directeur de l’offre verticale d’Atos Yannick Rolland rappelait à quel point les hackers ont un train d’avance sur les technologies développées par les entreprises, en l’occurrence ici dans l’industrie automobile. En effet, des constructeurs allemands ont sondé le darkweb et se sont aperçus que des communautés avaient déjà trouvé le moyen de pirater leurs voitures autonomes avant même qu’elles ne soient officiellement mises en vente.

Inutile donc de rappeler l’importance d’une bonne veille sur le darkweb. Car si des données sont dérobées, il y a de fortes chances qu’elles se retrouvent un jour sur le marché noir en ligne. Aucun secteur d’activité n’est à l’abri face à cette menace, pas même les géants de la cybersécurité, selon la dernière étude d’ImmuniWeb.

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique