Entre bonnes et mauvaises nouvelles, notre chroniqueur Michel Juvin, dresse un panorama de l’impact de la situation géopolitique actuelle sur la plus répandue des menaces cyber : le ransomware. Quelles sont les nouveautés à ne pas ignorer ?

A lire aussi : Cybersécurité : deux chercheurs mettent en garde les entreprises contre la collecte massive de données par des acteurs chinois

Parmi ces cyber-attaques, le ransomware est certainement la menace la plus répandue et cela sans doute pour quelques années encore. Même s’il est appelé l’attaque du pauvre (car son impact est relativement ciblé par opposition à d’autres types d’attaque au spectre très large comme Miraï ou encore une destruction des câbles sous-marins d’Internet), ce type d’attaque par ransomware peut-être léthale pour certaines entreprises ; plus particulièrement celles de petite ou moyenne taille (PME, ETI).

Face aux ransomware, de bonnes et de mauvaises nouvelles

Il y a quoiqu’il en soit quelques éléments de contexte à garder en tête pour les entreprises, afin de comprendre le poids des ransomware dans le paysage cyber actuel. Le site Hackmagueddon recense une grande partie les attaques reçues en 2021 et on constate que les US reçoivent plus de la moitié d’entre elles. Pour les attaques de type Ransomware, elles touchent encore plus majoritairement les Etats-Unis dans un rapport de 1 à 100 ; ce qui semble logique lorsque l’on voit que 60% des ransomware sont œuvrés par les trois organisations cybercriminelles : Conti, Avaddon et REvil dont on peut supposer suite au conflits Russo-Ukrainien des prises de position en faveur de la Russie. De quoi concentrer les attaques sur des cibles marquées géopolitiquement.

Dans ce contexte extrêmement tendu, le Phishing est le principal point de vulnérabilité des entreprises (85% des attaques d’après le Data Breach Investigation Report) ; c’est un mail à destination des utilisateurs utilisant majoritairement leur naïveté ou leur sensibilité pour les leurrer et obtenir des droits d’accès sur leur poste relié au réseau de l’entreprise.

Mais face à ces risques et de potentielles angoisses pour les experts cybersécurité des entreprises, de bonnes nouvelles sont également constatées :

- Des actions coordonnées par les Polices internationales INTERPOL et EUROPOL ont permis de suspendre (ou arrêter) des représentants d’organisation cybercriminelles ; cas d’EMOTET en Janvier 2021,

- Plus récemment, les clefs de déchiffrement ont été publiées pour MAZE, EGREGOR et SEKHMET.

- Suite à l’attaque de Colonial Pipeline en mai 2021, un entretien entre J.Biden et V.Poutin à Genève en juin a eu pour conséquence de préciser que les US répondront avec des Cyberarmes si 16 types d’infrastructures dites « off-limite » étaient menacées. On a constaté une diminution des attaques par ransomware sur les entreprises au début de l’automne 2021.

- Il n’est pas impossible que suite à cet échange entre les US et la Russie, les organisations cybercriminelles aient déménagé leur infrastructure de Russie en Crimée ; dont l’appartenance est toujours Ukrainienne (selon l’ONU) mais sous protection de la Russie. Les polices internationales sont donc inopérantes. Malheureusement, la fin d’année 2021 a montré une recrudescence des attaques par ransomware.

- Enfin suite au conflit entre l’Ukraine et la Russie, un certain nombre d’organisation cybercriminelles ont indiquées leur position et donc leur pays de résidence. C’est le cas de Conti, dont certains membres sont opposés à l’attaque militaire et ont publiés des courriers avec des organisations ciblées par le Ransomware, des données d’identification de certains membres ainsi qu’une partie d’un ancien code source du logiciel ; qui peut malheureusement inspirer d’autres criminels.

La professionnalisation des organisations cybercriminelles

Un rapport récent de Wavestone montre que la rentabilité des opérateurs de Ransomware oscille entre 400 et 800% estime le spécialiste Gérôme Billois. Il est donc probable que beaucoup d’organisations de hackers profitant de contrepartie d’hébergement dans des pays conciliants[1] continuent de s’enrichir dans des proportions incroyables. C’est le cas de la Corée du Nord avec le Groupe Lazarus, proche du Gouvernement, qui contribue financièrement au pays dont le faible PIB[2] et une population limitée de moins de 26 millions d’habitants ; sans ces revenus mafieux, ce pays n’aurait pas les moyens de développer une arme nucléaire !

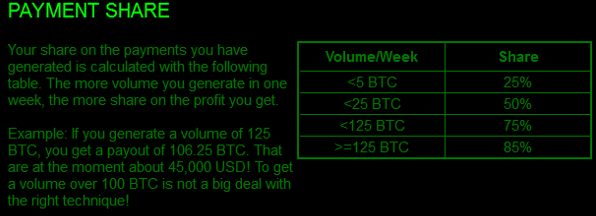

La rentabilité des ransomwares est accru par l’optimisation du service en mode RaaS (Ransomware as a service) et la grande quantité d’hackers débutants cherchant des retours financiers rapide et lucratif.

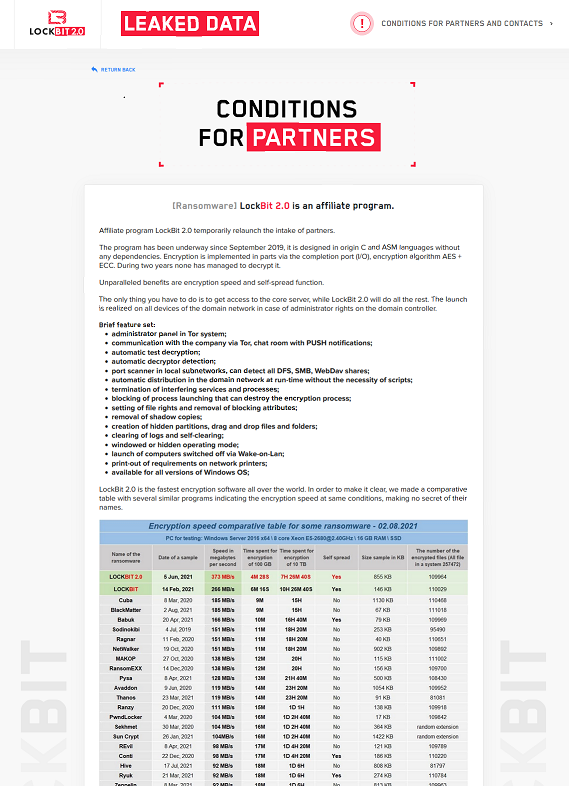

Un site diffusé par Radware donne la liste de toutes les organisations cybercriminelles et leurs sites respectifs qui sont accessible dans le DarkNet via TOR (Conti, Lockbit, …) ou encore la messagerie Telegram (comme Lazarus). On y trouve les principales entreprises hackées et les échanges / négociations sur le montant de la rançon. On y trouve aussi les conditions qui sont réservées aux hackers qui souhaitent utiliser le service en mode RaaS ainsi que des arguments commerciaux présentant les avantages et bénéfices de ce service.

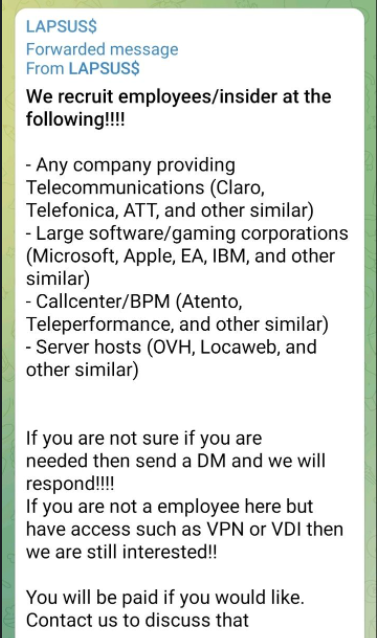

Mais de manière plus inquiétante, ce groupe propose de rémunérer les employés qui souhaiteraient exfiltrer ou donner leur accès à un Cyber-gang comme Laspsus$ ou LockBit qui publient sur les réseaux sociaux (comme Télégram ; messagerie administrée par la Russie) une proposition d’enrôlement contre rémunération en millions de Dollars ! Le 28 Septembre 2020, REvil communiquait déjà sur cette idée de recrutement de traître parmi les employés d’une société !

Pour ce qui est de REvil (Ransomware Evil), les conditions sont un droit d’utilisation de 20 à 30% pour les « Affiliates ».

De même, les coordonnées de contact de LockBit sont largement disponibles. Comme le montre une copie tronquée (pour des raisons de sécurité) que je joins à ce texte pour illustration.

La triple peine !

Au-delà du chiffrement des données, l’exfiltration des informations et le chantage à la divulgation est une pratique régulière pour permettre de s’assurer du paiement de la rançon. Le chantage pouvant agir à deux niveaux : directement auprès de l’entreprise, mais aussi, auprès des clients et employés dont les données personnelles peuvent être divulguées.

Au-delà de la perte des données et de la menace de chantage, aux Etats-Unis depuis fin septembre 2021[3], une loi rappelle que le paiement des rançons est considéré comme un acte de blanchiment d’argent et expose toute personne le pratiquant, ou société d’assurance (par exemple), à des amendes dont le montant n’est pas défini.

Le processus de blanchiment de l’argent issu des rançons

Parmi les organisations cybercriminelles, il y a ceux qui sont spécialisés dans le blanchiment de l’argent issu des rançons. Traqué par Chainalysis, ce site permet de tracer les flux de crypto monnaies et donc d’identifier l’origine et même de proposer de bloquer une transaction. Le blanchiment de cet argent sale est donc une activité à part entière. Une première opération consiste en un morcellement du montant en petite coupures sur différents sites, puis la conversion en image NFT qui sont échangées de nombreuses fois et très rapidement via Tumblr pour brouiller les pistes. La conversion en monnaie étatique reste un autre exercice qui vient de trouver un débouché incroyable via les NFT.

Un site regroupe des NFT dont la valorisation surprenante est sans doute à l’origine de ces opérations de blanchiment : il s’agit de Bore Ape Yacht Club. On y trouve par exemple, des images de singe pour des montants de plusieurs dizaines de milliers d’euros. Ces organisations criminelles de blanchiment vont publier des informations sur Internet pour montrer une valeur fictive de ces images et tenter de faire tomber dans le piège, des internautes peu avertis.

Quel avenir pour les ransomwares et leurs organisations cybercriminelles ?

Il est peu probable que les attaques diminuent et le récent conflit entre la Russie et l’Ukraine permet d’officialiser la triste réalité qui veut que toutes les attaques soient désormais permises. Les appels au renfort d’attaquants sur les réseaux sociaux sont d’ailleurs très préoccupants d’une part, parce que les outils d’attaque sont de plus en plus des effaceurs de données (HermeticWiper, IsaacWiper, CaddyWiper)[4] n’ouvrant pas la possibilité de déchiffrer et recouvrir les données, mais aussi que de jeunes hackers non-professionnels s’investissent dans cette criminalité ; gonflant le nombre d’attaquants et donc le nombre d’attaques.

Ainsi, le ministre du « digital » Ukrainien Mikhailo Fedorov a lancé « IT Army for Ukraine » le 26 Fév 2022 sur les réseaux sociaux et appelle à l’aide toutes les personnes qui veulent apporter son soutien dans cette guerre, en lançant des attaques DDoS sur un certain nombre de site russes. Ces attaques pourraient être effectuées par des civils qui ne seraient pas forcément qu’ukrainien et cela pourrait correspondre à une déclaration d’attaque voir de guerre dans le contexte actuel. Cet engagement est dangereux, ces jeunes hackers pourraient recevoir un hackback d’une puissance qui les détruirait d’Internet immédiatement !

Ce conflit a mis à jour une liste d’organisations cybercriminelles[5] qui se sont officiellement identifiés par des communications sur les réseaux sociaux, soit pour soutenir l’Ukraine, soit pour défendre la Russie. Ces deux camps s’affrontent maintenant ouvertement avec évidement de potentiels impacts collatéraux sur les entreprises des pays qui ont aussi pris position dans ce conflit. Le tableau récapitulatif au 6 mars 2022 est aussi accessible sur twitter.

Il reste aux experts cybersécurité en entreprise, à prévenir cette situation qui risque de s’aggraver par l’application ou le renforcement des mesures de sécurité publiées par l’ANSSI[6] et la revue de l’application des procédures de cybersécurités mais aussi par une vigilance accrue dans les mois qui viennent de l’évolution des attaques pour tenter d’anticiper celles-ci.

***

[1] On peut citer l’Iran, Israël, la Syrie, la Russie, l’Ukraine, mais aussi la Chine, Corée du Nord ou encore le Vietnam.

[2] PIB Corée du Nord (estimé) à 19 milliards $ ; pour comparaison celui de la France est de 2850 milliards

[3] En référence à la note d’avertissement sur le Ransomware https://home.treasury.gov/policy-issues/financial-sanctions/recent-actions/20201001 l’OFAC peut sanctionner toute personne effectuant des transactions en crypto-monnaies avec une liste de pays et crypto-monnaies ou portant atteinte aux intérêts US ; montant réduit à l’appréciation de l’OFAC https://www.crowell.com/NewsEvents/AlertsNewsletters/all/OFAC-Issues-Updated-Guidance-on-Ransomware-Attacks-and-Imposes-First-Sanctions-Designation-on-a-Virtual-Currency-Exchange

[4] Ces deux malwares détruisent le Master Boot Record (première piste du disque Dur) et donc l’organisation des données sur le disque

[5] Dont la liste est accessible sur TOR (/!\ attention site à risque !) : https://darkfeed.io/ransomwiki/

[6] https://www.ssi.gouv.fr/uploads/2022/02/20220226_mesures-cyber-preventives-prioritaires.pdf

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique