Wilfrid Blanc, expert en cybersécurité chez LEXSI, cabinet de conseil en cybersécurité

Le 25 Novembre dernier, l’ICS-CERT a publié un avis de sécurité nommé « ICSA-14-329-02 Siemens SIMATIC WinCC, PCS7, and TIA Portal Vulnerabilities ». Cet avis concerne deux vulnérabilités majeures identifiées dans l’applicatif WinCC qui pourraient permettre :

- De l’exécution de code à distance non authentifiée (CVE-2014-8551 – CVSS 10) ;

- De l’accès arbitraire et non authentifié à des fichiers (CVE-2014-8552 – CVSS 7.8).

Siemens WinCC est un système SCADA largement utilisé en Europe et aux États-Unis avec différentes

applications : l’industrie chimique et pharmaceutique, l’industrie nucléaire, la gestion de l’énergie, le transport et la gestion du trafic, la gestion technique de bâtiments, le traitement et l’assainissement de l’eau, etc.

Nous utilisons la publication de ces deux vulnérabilités majeures comme « prétexte » pour étudier la question de l’application des correctifs de sécurité dans les environnements industriels.

Quelques définitions

– SCADA

SCADA est l’acronyme de Supervisory Control and Data Acquisition. Il s’agit d’une partie assez souvent centrale pour un système de contrôle industriel (Industriel Control System – ICS), composée de différents

serveurs/services/postes de travail, notamment :

- Des bases de données stockant les données en provenance du procédé industriel ;

- Des serveurs interagissant avec les équipements terrain (Automates Programmables Industriels,

Remote Terminal Units, etc.) en leur envoyant des ordres et en recevant les données en provenance du procédé industriel via des protocoles spécifiques au monde industriel (exemple de Modbus/TCP, profinet, etc); - Des Interfaces Homme-Machine (IHM) permettant aux opérateurs de visualiser l’état du procédé en temps réel et de contrôler ce dernier via l’envoi d’ordres aux équipements terrain.

La compromission d’un système SCADA pourrait, selon l’industrie ciblée, avoir un impact sur la sûreté du

procédé industriel.

Sûreté

Le terme sûreté, tel que défini dans la norme IEC 61508, correspond à « l’absence de risque inacceptable, de blessure ou d’atteinte à la santé des personnes, directement ou indirectement, résultant d’un dommage au matériel ou à l’environnement ».

Contrairement au monde de l’informatique de gestion où ce sont principalement les problématiques de

confidentialité et d’intégrité des données qui priment, les enjeux des environnements industriels se

concentrent autour de la santé du personnel, de la protection de l’environnement, ainsi que la protection de

l’outil de production et la qualité et conformité de la production.

Constat sur les vulnérabilités de systèmes industriels

80% de toutes les vulnérabilités industrielles ont été divulguées depuis 2011, l’année ayant suivi la découverte de Stuxnet [Source: http://www.scadahacker.com/].

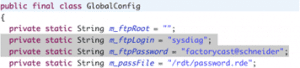

Identifiants « hard-codés » :

Extrait d’un firmware Schneider Electric (vulnérabilité corrigée par Schneider)

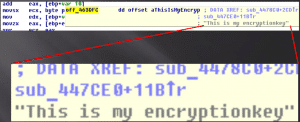

Clé de chiffrement « hard-codée » :

Clé de chiffrement hard-codée dans WinCC (source : scadastrangelove – vulnérabilité corrigée par Siemens)

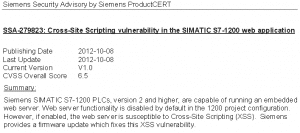

Vulnérabilités dans les applications web comme des Cross Site Scripting et injections SQL :

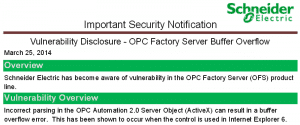

Vulnérabilités applicatives comme des buffer overflows :

Et bien d’autres : réseaux « à plat », absence d’antivirus, mots de passe triviaux, équipements connectés directement accessibles depuis Internet, etc.

La réponse des leaders du marché (focus SIEMENS)

Depuis 2011, les produits SIEMENS ont été parmi les plus analysés par les chercheurs en sécurité. L’un des tous premiers étant Dillon Beresford à la Black Hat 2011, plus récemment l’équipe scadastrangelove et bien d’autres.

Les systèmes SIEMENS ont été particulièrement analysés par les chercheurs car les produits de cette marque sont parmi les plus déployés en Europe et aux États Unis. De plus, le ver Stuxnet – qui a été le premier à cibler des composants industriels et qui a permis de prendre conscience des risques de ces environnements face à la menace informatique – a été conçu pour cibler spécifiquement SIEMENS WinCC. Ceci explique pourquoi de nombreuses vulnérabilités industrielles concernent des produits SIEMENS.

Il est néanmoins important de préciser que les autres fabricants/éditeurs industriels sont très certainement

tout autant vulnérables que SIEMENS et que si pour certains aucune vulnérabilité ne les concerne pour

l’instant, c’est certainement parce que personne n’a encore pris le temps d’étudier ces produits (ou de

divulguer les vulnérabilités découvertes).

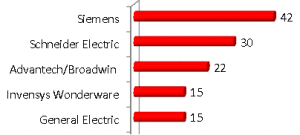

Nombre de vulnérabilités industrielles découvertes entre 2005 et le 1er Octobre 2012 sur un échantillon de fabricants/éditeurs (source)

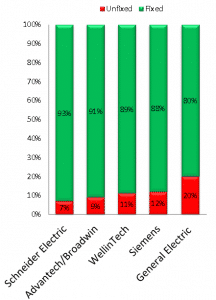

SIEMENS a créé en 2011 une équipe dédiée à la réponse à la divulgation de vulnérabilités avec des patchs (SIEMENS ProductCERT). Ainsi, alors que le temps moyen de fourniture de patch de sécurité suite à la découverte d’une vulnérabilité est de l’ordre de 18 mois dans le monde industriel, SIEMENS fournit très régulièrement des patchs en moins de 4 mois, ce qui est exceptionnel et vaut assez souvent les félicitations des chercheurs en sécurité lors de conférences [exemple de Eireann Leverett au 31c3 au cours de sa présentation « Switches Get Stitches »]. D’autres fabricants/éditeurs leaders font aussi évoluer leurs produits en corrigeant des vulnérabilités connues publiquement (comme Schneider Electric) :

Pourcentage de vulnérabilités industrielles corrigées par les fabricants/éditeurs entre 2005 et le 1er Octobre 2012 (source)

Conclusion

Nous avons pu voir dans ce premier billet qu’en réponse aux nombreuses vulnérabilités identifiées par les

chercheurs en sécurité sur des composants industriels et suite à la découverte de Stuxnet, les

fabricants/éditeurs leaders sur le marché ont mûri du point de vue de la cybersécurité. Ainsi, ces derniers

intègrent de plus en plus la sécurité dans leurs produits et fournissent désormais des patchs de sécurité pour corriger les vulnérabilités les affectant.

Nous verrons dans l’article suivant comment la problématique de patchs de sécurité, qui est récurrente dans les systèmes d’information de gestion depuis des années, peut être implémentée dans le monde industriel tout en tenant compte des contraintes spécifiques à ces environnements.

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique