Cinq ans après l’épisode des MacronLeaks, les candidats à l’élection suprême ont-ils pris les mesures nécessaires pour sécuriser leur campagne et protéger les données de leurs sympathisants ? Loïc Guézo, directeur en stratégie cybersécurité chez Proofpoint, nous livre son analyse.

Il est maintenant établi que l’opération qui visait la candidature d’Emmanuel Macron en 2017 avait commencé des mois auparavant, avec une campagne de désinformation intense et un piratage ciblant les membres de son équipe de campagne.

A lire aussi : Cybersécurité : quelles sont les propositions les plus concrètes des candidats à la présidentielle ?

Le point culminant de cette opération a été atteint le 5 mai 2017, deux jours avant le second tour et quelques heures seulement avant que la loi n’interdise aux responsables politiques et médias français d’en parler pour cause de week-end électoral. 15Go de données volées (dont 21 075 emails) avaient été publiés et relayés par une armée de trolls sur les réseaux sociaux, le hashtag #MacronLeaks apparaissant dans près d’un demi-million de tweets en l’espace de vingt-quatre heures (IRSEM).

Les douze candidats en lice à l’élection présidentielle de 2022 ont-ils tiré les leçons de cet épisode ? Si l’ingérence n’est pas un phénomène nouveau, les méthodes ont, elles, évolué, et le personnel politique doit prendre les mesures qui s’imposent, non seulement pour sécuriser leur campagne et les données de leurs sympathisants, mais aussi et surtout, pour prendre leur part dans la protection du processus démocratique.

Y a-t-il un responsable cybersécurité pour piloter les campagnes ?

Si certains candidats se sont entourés d’un « responsable à la communication numérique » ou équivalent, aucun ne fait mention d’un poste dédié à la cybersécurité, ne serait-ce que partiellement. La fonction est donc toujours absente des organigrammes de campagne, alors même que le risque est avéré, comme en témoigne la mise en accusation de six officiers du GRU (les services de renseignement militaire russes) par le Département américain de la Justice, pour leur implication dans une série d’attaques cyber mondiales dont celles de spear phishing visant les présidentielles de 2017, attribuées à l’officier Anatoliy Sergevich Kovalev.

Si la fonction n’est pas clairement identifiée dans les organigrammes, espérons que la mission est quand même assurée, ne serait-ce que pour surveiller l’usurpation d’identité et la prolifération de comptes frauduleux se prétendant appartenir à une équipe de campagne. Car ceux-ci existent déjà ! En se basant sur les adresses email officielles des candidats (utilisées par les retours des formulaires de contact), une rapide recherche permet de détecter des milliers de sites usurpés, comme « [en-marche2022].[fr] » qui mimique le site du candidat Macron, avec même une adresse de contact parisienne, un téléphone et une adresse email enmarche2027@gmail.com… Un piège parfait.

En approfondissant l’analyse, on découvre 876 domaines « live » capables de générer des courriels malveillants en se faisant passer pour une source légitime. Dans l’épisode de 2017, l’un des domaines utilisés pour s’infiltrer se terminait par « mail-en-marche.fr » ; l’adresse officielle, elle, aurait pu être « mail.en-marche.fr ». Le diable est dans les détails, et ne pas avoir de démarche proactive lui ouvre de nombreuses portes !

Les adresses officielles testées dans le cadre de la campagne 2022 existent sur de nombreux autres domaines de premier niveau : « .org », « .net » ou « .com », avec ou sans tirets, avec ou sans 2022, dans des formes multiples et variées, idéales pour tromper le destinataire, à défaut d’être contrôlées par les équipes de campagne.

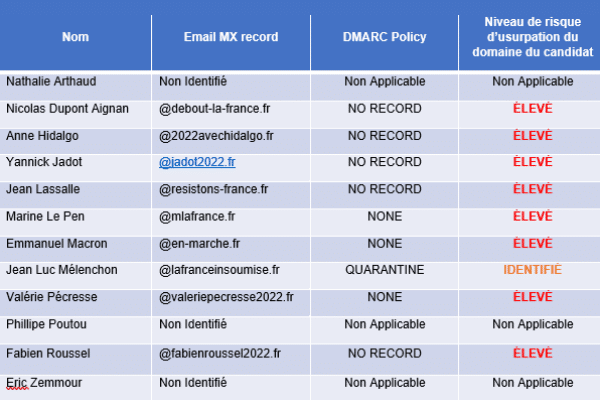

Analyse des domaines légitimes des candidates aux présidentielles (au 5 avril 2022) :

Quant aux domaines légitimes, pourtant uniques et bien identifiés, aucun parti ne semble malheureusement avoir pris la peine d’établir une politique d’authentification digne de ce nom.

Le protocole d’authentification DMARC (Domain-based Message Authentication, Reporting & Conformance), qui fête cette année ses 10 ans d’existence, a été conçu pour empêcher les pirates informatiques d’usurper l’identité d’une organisation et de son domaine, en rejetant tous les messages non authentifiés. Fortement recommandé par l’ANSSI, ce protocole permet ainsi de combattre spam, phishing et fraudes par email, menaces les plus virulentes à l’échelle mondiale.

En analysant le niveau d’adoption DMARC (Domain-based Message Authentication, Reporting & Conformance) auprès des domaines légitimes identifiés pour les candidats, aucun n’a protégé de façon proactive son domaine, alors que cette pratique permettrait de bloquer les emails frauduleux avant même qu’ils n’arrivent sur les boîtes email des électeurs français.

Si les principaux risques liés au bon déroulement de l’élection suprême française semblent maîtrisés avec la mise en place de la CNCCEP et sa collaboration avec le SGDSN, l’ANSSI et Viginum pour la protection contre les ingérences numériques étrangères, en revanche, ceux liés à la sécurité des échanges par messagerie électronique apparaissent clairement sous-évalués. Nous le savons pourtant, le véhicule de prédilection des cybercriminels est l’infiltration par email. Les candidats doivent donc être plus vigilants et mieux informer leurs sympathisants sur ces risques.

Quelles pratiques pour sécuriser les élections ?

Alors que les candidats n’ont pas publiquement pris ce sujet à bras le corps, l’action judiciaire elle, démontre bien que le risque est réel et omniprésent. Les candidats doivent donc consacrer plus de ressources humaines et technologiques nécessaires à la surveillance numérique, à la prévention et à la sensibilisation de leurs équipes et de leurs sympathisants, en rappelant les règles de base et en communiquant sur les faux qui peuvent circuler, prémices d’une opération de grande ampleur comme les MacronLeaks de 2017.

Il est essentiel que chacun sache que les acteurs de la menace travaillent activement à se faire passer pour des sources fiables en cette période électorale. Pour éviter les tentatives d’usurpation d’identité, les bonnes pratiques à suivre pour les candidats sont a minima :

- Nommer un responsable cybersécurité en charge de la protection numérique de l’équipe de campagne et des échanges numériques avec les citoyens,

- Sensibiliser et responsabiliser les équipes de campagne sur les risques d’infiltration ;

- Maîtriser l’environnement de l’adresse du site de campagne officiel ;

- Authentifier les emails de communications officielles par l’adoption de DMARC en politique strict de rejet des emails non-authentifiés.

Quant aux électeurs, nous leur conseillons d’aborder tous les courriels, appels et SMS non sollicités avec une extrême prudence, surtout s’ils demandent de prendre des mesures urgentes (comme les appels aux dons par exemple). N’ouvrez pas les pièces jointes des courriels, ne cliquez pas sur les liens envoyés et assurez-vous d’examiner en profondeur toute communication numérique entourant l’élection pour en vérifier l’authenticité et réduire les risques d’un #Leaks2022 !

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique