[SERIE RISQUES & INTERNATIONAL 1/5] Par nature soumis aux aléas géopolitiques et très dépendant des marchés internationaux, le secteur de l’énergie doit faire face à une multiplication des risques : hacktivisme de tous horizons, hybridation des systèmes IT et OT, vulnérabilités de la chaîne d’approvisionnement… Avec la cybersécurité au centre du jeu.

Comme la plupart des secteurs de l’économie, celui de l’énergie se digitalise de plus en plus ; mais il est également l’un de ceux dont les activités sont les plus soumises aux chocs internationaux. Le numérique aide alors d’autant plus pour permettre une meilleure gestion des points de production, une optimisation des réseaux et des performances accrues pour les opérations commerciales. De quoi contribuer in fine à la sécurité énergétique des pays concernés en améliorant la qualité de l’approvisionnement et en fournissant des services supplémentaires aux clients.

Ces progrès s’accompagnent cependant de nouveaux risques. Les systèmes numériques, les équipements de télécommunication et les capteurs disséminés dans l’ensemble du réseau augmentent notamment l’exposition aux cybermenaces, chaque élément constituant un point d’entrée supplémentaire pour les cybercriminels.

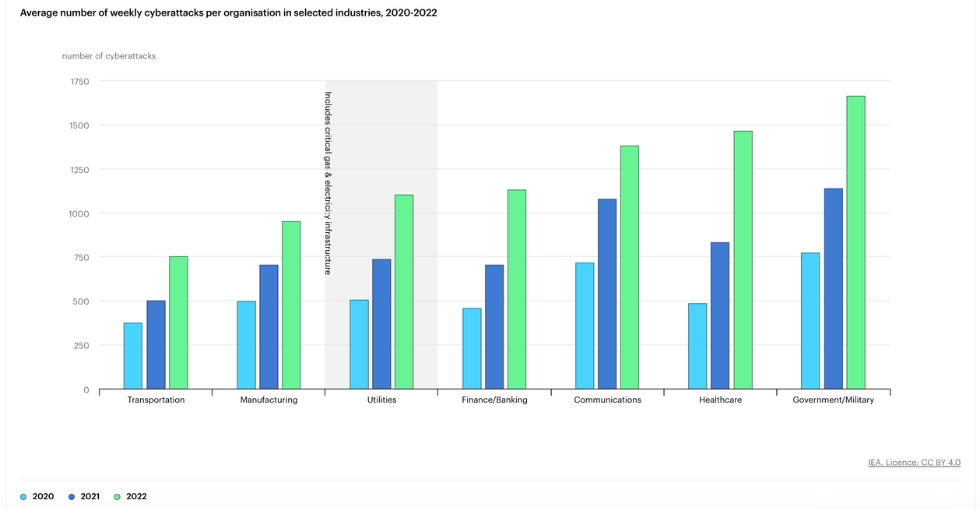

Si l’on en croit l’Agence internationale de l’énergie (IEA / International Energy Agency), le secteur des infrastructures et services publics (« utilities » en anglais) fait ainsi partie des secteurs les plus touchés par les cyberattaques, derrière la finance, les secteurs des communications, de la santé et les entités étatiques ou militaires, sur la période 2020-2022. L’exposition internationale ne faisant que renforcer cette sensibilité majeure.

« Les informations publiquement disponibles sur les incidents de cybersécurité importants sont limitées en raison de la sous-déclaration et de l’absence de détection. Cependant, il est de plus en plus évident que les cyberattaques contre les infrastructures / services publics ont augmenté rapidement depuis 2018, atteignant des niveaux alarmants en 2022 à la suite de l’invasion de l’Ukraine par la Russie (…). Au niveau mondial, le coût moyen d’une violation de données a atteint un nouveau record en 2022, s’élevant à 4,72 millions de dollars dans le secteur de l’énergie », peut-on lire dans un rapport de l’IEA datant du mois d’août 2023.

« Les informations publiquement disponibles sur les incidents de cybersécurité importants sont limitées en raison de la sous-déclaration et de l’absence de détection. Cependant, il est de plus en plus évident que les cyberattaques contre les infrastructures / services publics ont augmenté rapidement depuis 2018, atteignant des niveaux alarmants en 2022 à la suite de l’invasion de l’Ukraine par la Russie (…). Au niveau mondial, le coût moyen d’une violation de données a atteint un nouveau record en 2022, s’élevant à 4,72 millions de dollars dans le secteur de l’énergie », peut-on lire dans un rapport de l’IEA datant du mois d’août 2023.

Toucher un acteur de l’énergie, c’est comme toucher au caractère souverain d’un État

Une tendance à la hausse que confirme Jean-Baptiste Voron, CTO Cybersécurité chez Eviden : « Le niveau de la cybermenace évolue plutôt rapidement ces dernières années, tant d’un point de vue quantitatif que qualitatif. Et le secteur de l’énergie ne fait pas exception, tout comme les secteurs du transport et de la santé d’ailleurs. Atteindre un acteur de l’énergie, ou de la santé, c’est toucher au caractère souverain de la nation, aux fonctions régaliennes de l’État. Nous avons pu observer que les revendications de ce type, qui proviennent d’hacktivistes, ont explosé ».

Les typologies d’attaque dans le secteur de l’énergie sont relativement « classiques ». Elles sont, dans tous les cas, directement liées à la disponibilité des infrastructures. « Nous sommes confrontés à des dénis de service, des dénis de service distribués, des vols de donnée et des intrusions sur les systèmes dans le but de perturber les opérations. Ces attaques sont menées par des groupes plus ou moins liés à des États, ou sponsorisés par eux », complète Jean-Baptiste Voron.

Les cybercriminels exploitent l’hybridation des systèmes d’information (IT/OT)

Autre grande caractéristique des acteurs de l’énergie : l’hybridation de leurs systèmes d’information, combinaison d’informatique classique et industrielle. « On retrouve cette caractéristique dans les secteurs de la santé et du transport, mais dans le monde de l’énergie, c’est particulièrement criant, avec des systèmes ‘OT’ qui ne sont pas forcément très bien protégés et qui datent généralement de plus de 25 ans », note Jean-Baptiste Voron.

Par ailleurs, les sites en question sont le plus souvent très isolés, comme les sites de production d’énergie éolienne. Ces sites sont parfois situés en pleine mer, une défense périmétrique classique ne peut donc pas être facilement déployée. « Même si ces systèmes sont récents, ils vont naturellement vieillir. Et faire de la maintenance sur une éolienne, ce n’est pas aussi simple que de mettre à jour un serveur classique », commente le CTO Cybersécurité d’Eviden.

La supply chain au cœur des préoccupations

Les systèmes liés à la production d’énergie sont également très dépendants de nombreux partenaires et d’une supply chain qui peut être utilisée comme vecteur d’attaque. « Cette supply chain est matérielle, avec des composants qui viennent constituer le cœur d’une éolienne, d’une centrale électrique ou de points de distribution de gaz. Mais elle est aussi de plus en plus connectée. La tendance étant à la diminution de la présence terrain, on assiste à une augmentation des composants connectés et de l’interconnexion de ces composants », fait remarquer Jean-Baptiste Voron.

Et comme le rapporte une étude menée par le cabinet Deloitte et intitulée « Managing cyber risk in the electric power sector » (Gérer le risque cyber dans le secteur de l’électricité), la supply chain est très certainement le point faible le plus important des acteurs du secteur de l’énergie : « Lorsqu’il s’agit de réduire les cyber-risques dans la chaîne d’approvisionnement, les entreprises du secteur de l’énergie sont confrontées à de nombreux défis. Tout d’abord, la responsabilité et l’appropriation de la cyberchaîne d’approvisionnement ne relèvent généralement pas de départements spécifiques bien définis au sein d’une entreprise. Elles peuvent concerner les achats, le service juridique, l’informatique (IT) et les services en charge de l’OT », analysent les auteurs du rapport. Dans ce contexte, la plupart des RSSI n’ont aucun contrôle sur la chaîne d’approvisionnement de leur entreprise et peuvent n’avoir qu’un accès limité aux informations sur les cyber-risques liés à cette supply chain.

« L’attaque la plus documentée et la plus médiatisée impliquant une supply chain est une attaque réalisée par les Russes sur un champ éolien en passant par la voie spatiale, c’est-à-dire en détournant les capacités d’un satellite pour pouvoir perturber le pilotage de ce champ. Aujourd’hui, le nombre de dépendances qui doivent être rassemblées pour pouvoir produire de l’énergie dans un champ éolien est complètement délirant. Chacun de ces canaux devient un moyen d’atteindre le cœur de la production de l’énergie », commente à ce sujet Jean-Baptiste Voron.

Le risque de l’infiltration et de la corruption de personnel

Enfin, un des derniers dangers qui guettent les acteurs du secteur de l’énergie est la combinaison entre infiltration et corruption de personnel. « Dans le monde de l’énergie, nous savons que plusieurs chemins d’attaques révélés au grand jour se sont appuyés sur la présence de personnel infiltré ou sur la corruption de personnel interne. Nous avons par exemple vu que des administrateurs qui avaient des moyens d’accès avaient été payés pour leur compte, leur mot de passe ou leur calculette, afin que les cybercriminels puissent se connecter et aller implanter un ransomware au cœur du système d’information de l’entreprise visée », conclut Jean-Baptiste Voron.

Cette menace nécessite de travailler de très près le cloisonnement interne, la ségrégation des droits, des usages, des pouvoirs et des accès de toutes les personnes ayant des privilèges élevés. Les entreprises du secteur de l’énergie doivent donc apprendre à se prémunir de ce type de menace externe qui se transforme dans les faits en menace interne.

Le contexte géopolitique toujours plus tendu, de l’invasion de l’Ukraine jusqu’aux risques de généralisation du conflit au Moyen-Orient, assortis des enjeux d’influences et de renseignements étatiques sur un secteur clé dans tous les pays, ne laisseront donc aucun répit aux entreprises de l’énergie.

Tech In Sport

Tech In Sport Green Tech Leaders

Green Tech Leaders Alliancy Elevate

Alliancy Elevate International

International Nominations

Nominations Politique publique

Politique publique